Информационная безопасность своими руками - Система безопасности Microsoft встроенные функции

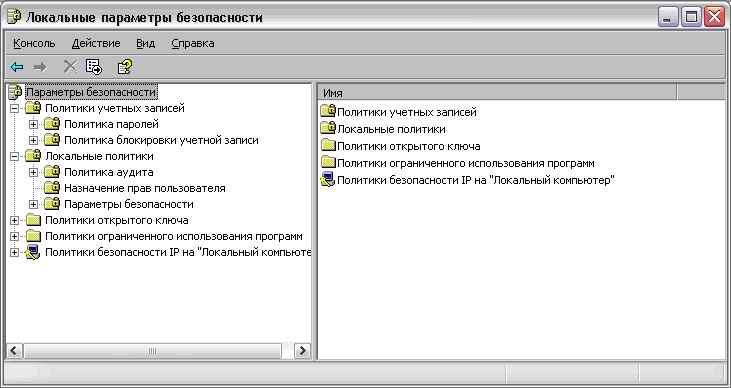

Настройка системы безопасности Windows XP своими руками

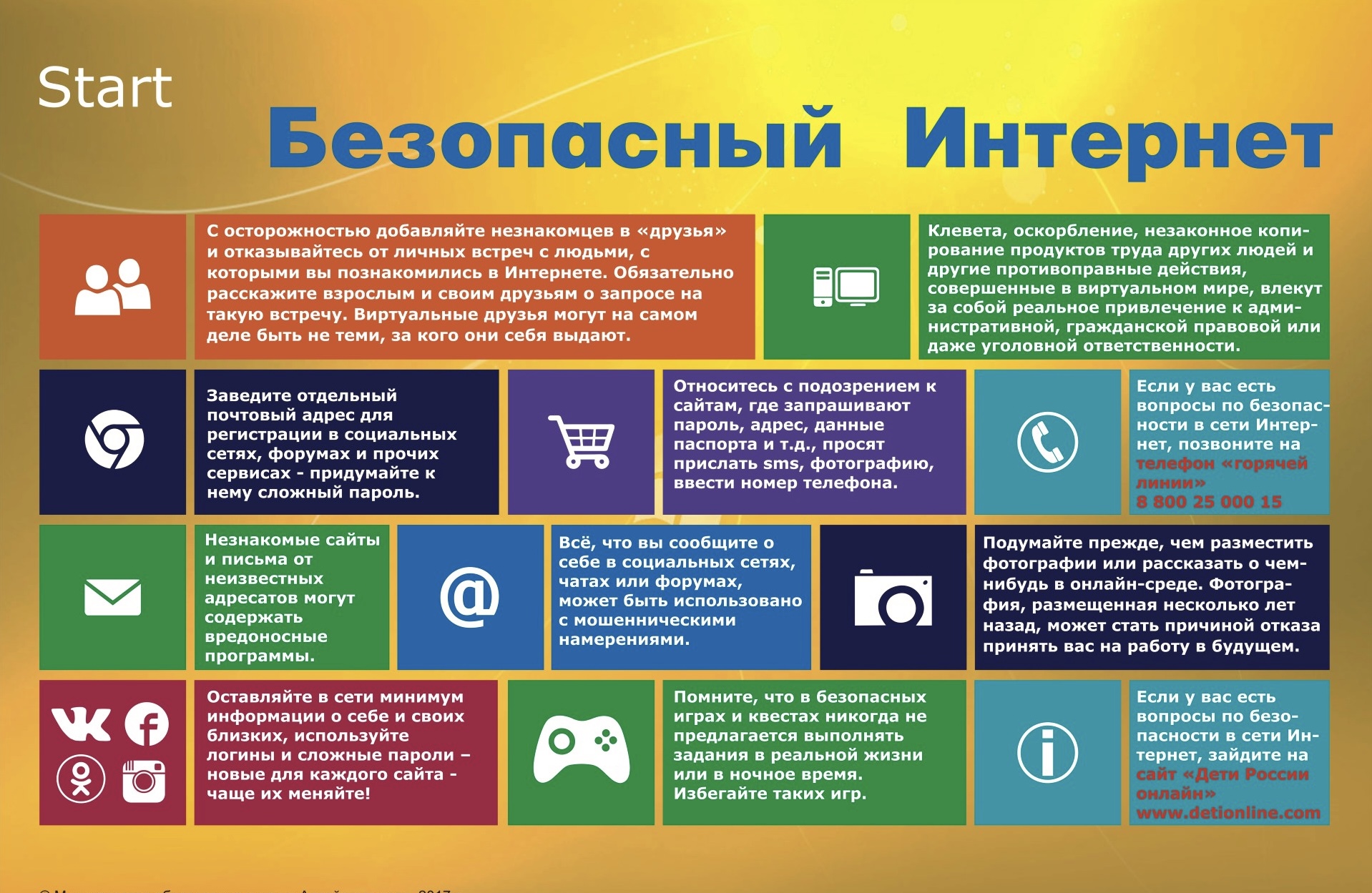

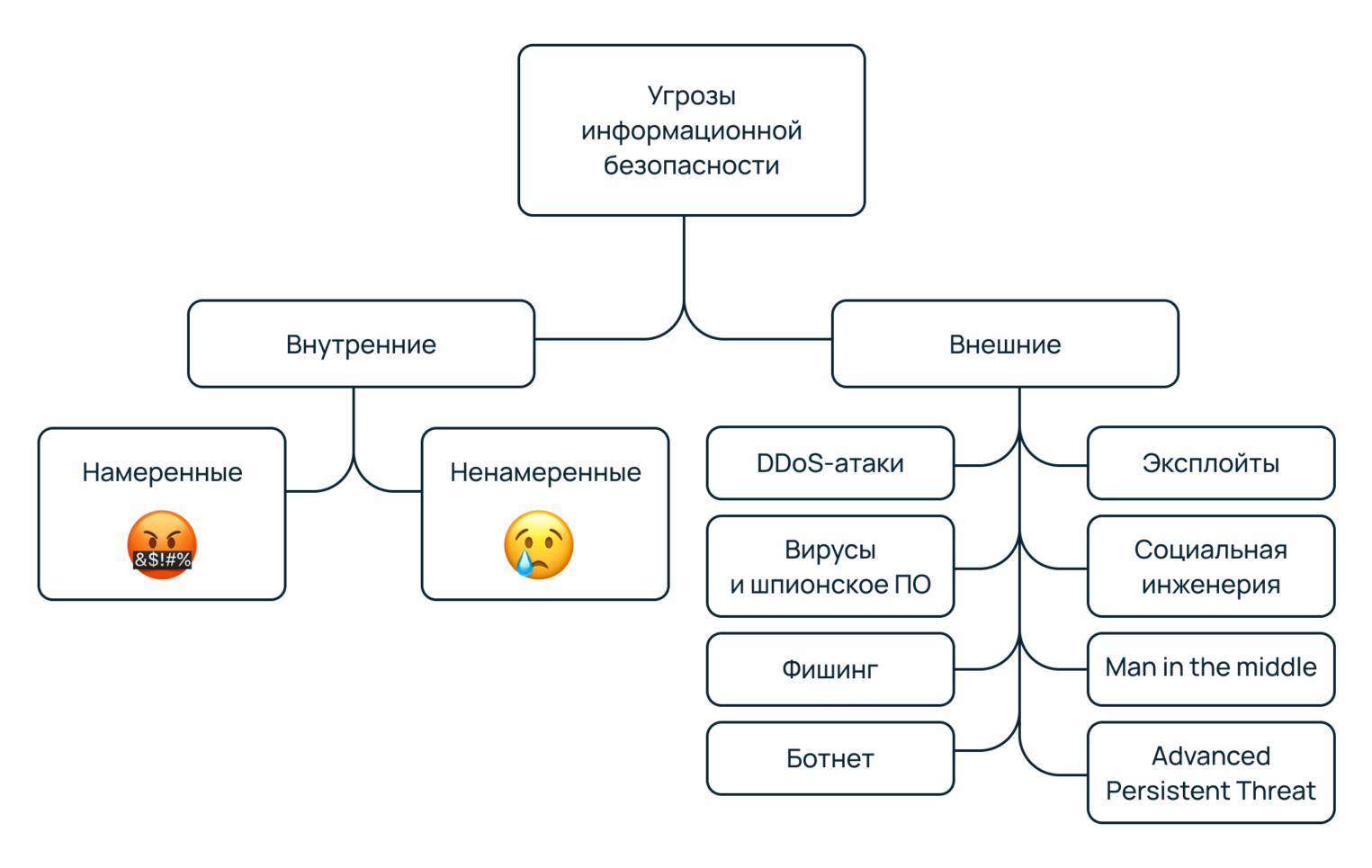

У всех нас есть смартфоны, платёжные карты, электронные удостоверения личности, аккаунты соцсетей и другие ресурсы, которые являются целями злоумышленников. Однако далеко не все пользователи придают кибербезопасности должное значение, пока не столкнутся с реальной угрозой. Не только пользователям, а и ИТ-компаниям и ИТ-специалистам необходимо постоянно повышать уровень осведомленности об информационной безопасности. Как сделать этот процесс не только правильным, но и интересным, и мотивирующим, и дающим не только теоретические знания, но и практические навыки?

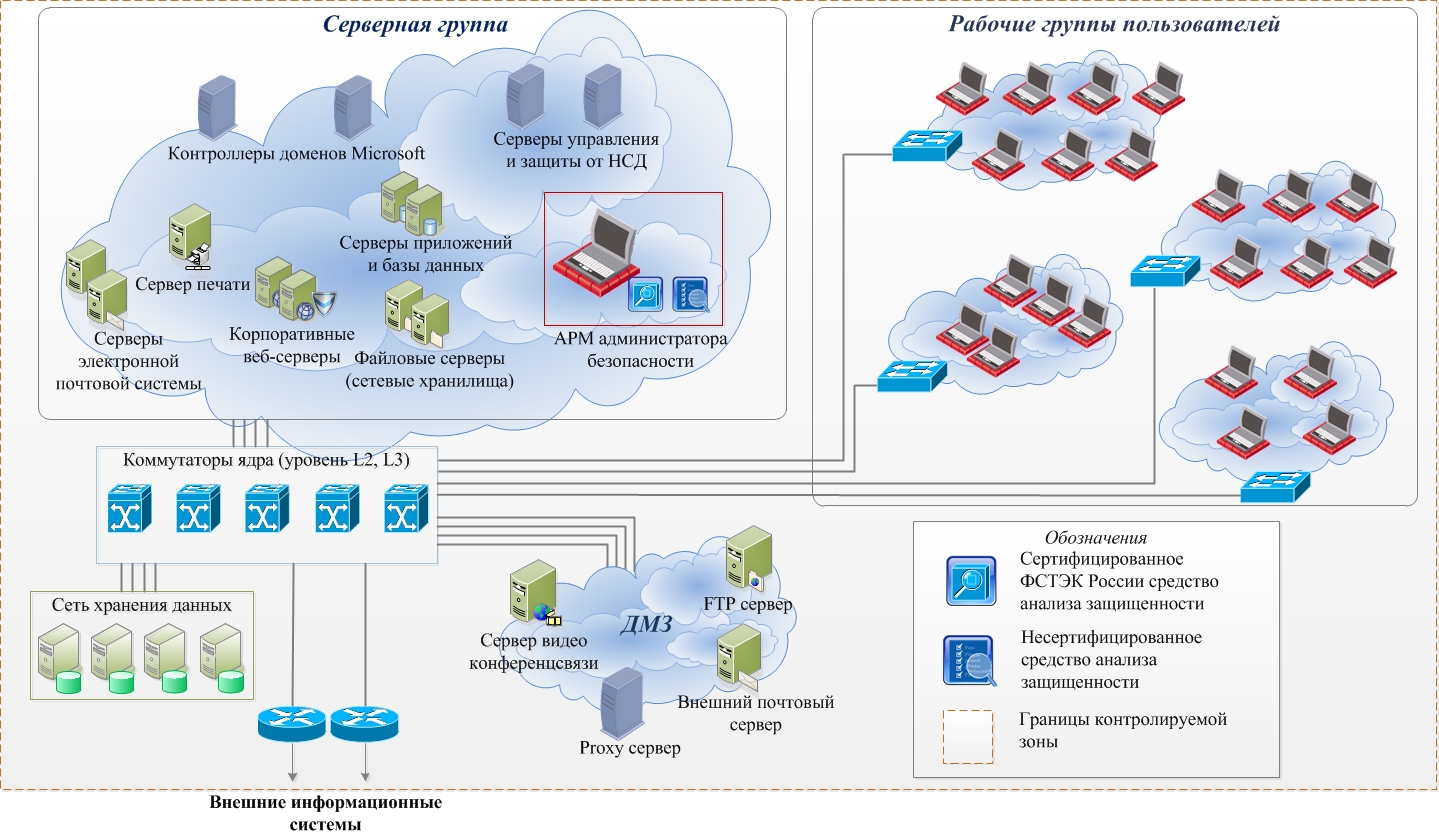

Реклама на этой странице. Информационная безопасность — это всесторонняя защищённость информации и поддерживающей её инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре. Задачи информационной безопасности сводятся к минимизации ущерба, а также к прогнозированию и предотвращению таких воздействий.

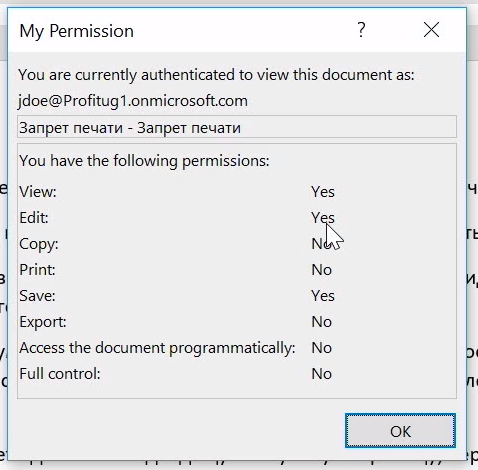

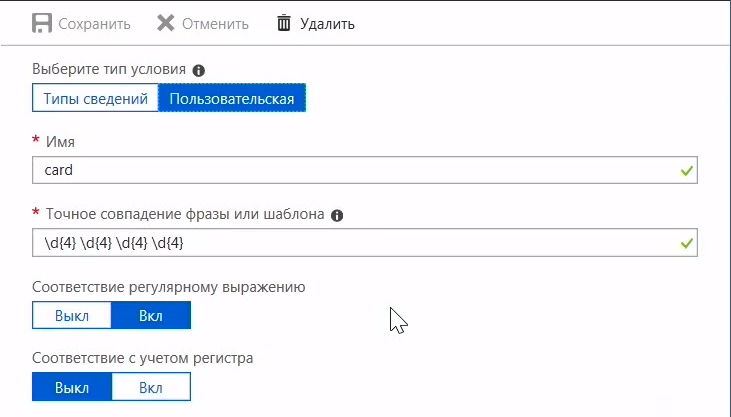

Выполните обновление до Microsoft Edge, чтобы воспользоваться новейшими функциями, обновлениями для системы безопасности и технической поддержкой. Вредоносное программное обеспечение, или вредоносные программы , — это любые программы или файлы, причиняющие вред пользователю компьютера. Примерами вредоносных программ являются компьютерные вирусы, вирусы-черви, программы типа "Троянский конь" и программы-шпионы, собирающие сведения о пользователе компьютера без разрешения. Эти возможности и службы можно использовать в дополнение к объектам групповой политики, описанным в предыдущей главе. Некоторые из которых также обеспечивают защиту от вредоносных программ.